2018年12月14日下午,360安全大脑监测到一批携带永恒之蓝漏洞攻击组件的下载器木马,该类木马主要通过“人生日历”等驱动人生系列产品升级组件下发。14日晚间,360公司向厂商通报了相关情况,该下发活动已停止。截止目前,该木马累计攻击计算机超过6万台计算机(仅包括通过升级组件受到攻击的情况,不含利用漏洞的二次攻击情况,360安全卫士带有永恒之蓝漏洞免疫功能)。

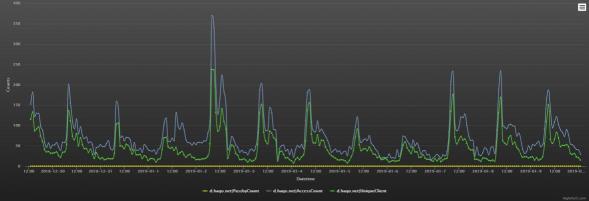

半个月前,攻击者通过域名 dl.haqo.net 下发木马;时隔半个月,360安全大脑监测到,攻击者掌握大量肉鸡后,通过新的域名d.haqo.net 再次下发挖矿木马。而本次挖矿木马新增下发通道域名 d.haqo.net ,启用解析的时间是 2018年12月29日 ,距离最初爆发时的 2018年12月14日 已经过去半个月。被安全厂商联合绞杀的半个月后还启用新的恶意域名,说明黑客团伙足够谨慎,也早有预谋。

从黑客服务器下发的挖矿木马分析来看,挖矿木马由开源挖矿程序 XMRig 修改编译而来。挖矿木马中内置了 3 个以前没被曝光过的矿池域名 loop.haqo.net / loop2.haqo.net / loop.abbny.com ,挖矿木马启动之后,会与矿池域名的 TCP:443 端口通信。目前 3 个矿池地址,前两个已经可以解析,最后一个 loop.abbny.com 还没有配置解析的 IP 地址,算是备用域名。这也为未来攻击行为埋下伏笔:如果前两个矿池域名都被安全厂商拦截后无法继续使用了,攻击者可以启用这一个矿池域名,使挖矿工作还能继续进行。所以广大用户仍需提高警惕,及时安装杀软或升级病毒库,清理杀毒。由此安全专家可以推测此事件背后恶意团伙的套路:先入侵“驱动人生”的服务器,通过“驱动人生”的升级通道下发“永恒之蓝”攻击工具来扩散感染。最终,再向已经感染木马的受害主机下发挖矿木马来挖矿牟利。

360安全专家提醒:上次6万台被“驱动人生”升级感染的机器如果不及时做杀毒清理用户,这次有可能中招,所以专家建议用户使用360安全卫士杀毒清理,提高安全系数360安全卫士保持开启状态,能及时防范,从而有效控制木马病毒的大规模爆发。同时针对该木马的攻击态势,360安全专家请广大用户不要恐慌:

1. 做好相关重要数据备份工作。

2. 加强系统安全工作,及时升级软件与安装操作系统补丁。

3. 服务器暂时关闭不必要的端口(如135、139、445)

4.360安全卫士已在第一时间对该木马进行了拦截查杀,此外360安全卫士具备的永恒之蓝漏洞免疫功能,可保护用户免遭该木马攻击,建议大家及时安装!

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。