近日,国家网络安全通报中心发布了《关于Windows操作系统 HTTP协议栈存在远程执行恶意代码漏洞的预警通报》(以下简称 "通报")。通报指出,Windows10、Windows Server 操作系统HTTP协议栈存在远程执行恶意代码漏洞,漏洞编号为CVE-2021-31166。攻击者可利用该漏洞向目标主机发送特制数据包展开攻击,一旦得逞可造成目标系统崩溃或远程代码执行。

值得一提的是,该漏洞的PoC代码已经传出,这意味着该漏洞被利用的风险正在成倍增加。360安全团队建议用户,及时下载360安全卫士,无需安装补丁便可防御该漏洞,实现自动免疫。

实际上,微软安全团队早在5月17日便发现http.sys存在一处uaf漏洞,当构造不正常的Accept-Encoding后,链表条目可能会在释放后被重新引用。该漏洞被微软官方标记为Wormable(蠕虫级)和Exploitation More Likely(更可能被利用),这意味着漏洞被利用可能性很大,恶意攻击者有可能通过利用该漏洞进行攻击。

众所周知,HTTP是为Web浏览器与Web服务器之间的通信而设计的协议,若该协议相关的组件存在漏洞,则可能被恶意利用。随后,360安全团队在第一时间对该漏洞进行了分析检测,发现可稳定触发蓝屏死机现象。

不过,广大用户也无需过度担心,360安全大脑通过分析漏洞信息,针对该漏洞推出了网络层的防御方案,可在系统补丁重启生效前,有效防御对该漏洞的攻击。与此同时,360安全团队还提出以下安全建议:

1、用户应及时前往360安全卫士官网下载最新版本,已经安装的用户将会自动更新防护引擎,无需补丁便可自动免疫该漏洞的风险。

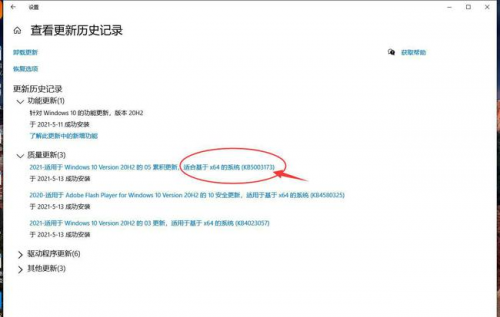

2、用户也须尽快更新安装微软发布的最新补丁,特别是尚未安装360安全卫士的环境。

作为累计服务13亿用户的国民级PC安全产品,360安全卫士目前已形成集合主动防御、木马查杀、漏洞修复、隐私保护、勒索解密等多重功能于一体的安全解决方案,未来将继续致力于为用户提供全方位的安全守护。

(免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。 )