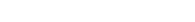

在4月下旬至5月上旬印巴冲突期间,瑞星威胁情报平台揭露南亚知名APT组织 "蔓灵花"(Bitter)针对巴基斯坦的最新网络攻击。APT组织伪装成"巴基斯坦反恐部门",以《安全简要报告》(Security Brief Report)为主题向该国国家电信公司员工投递钓鱼邮件,附件为伪造的IQY格式文件,借此实施"病毒拼装"攻击,目标直指国家通信命脉。

攻击者伪装成巴反恐部门发起钓鱼攻击

攻击者以"巴基斯坦反恐部门" 名义发送邮件,附件"Security Brief Report.iqy" 看似普通工作文档,实则暗藏双重攻击诡计:

诡计一:IQY文件是Excel的Web查询文件,主要用于从互联网或本地网络获取数据并导入Excel工作表中,此次被植入黑客服务器链接。用户打开文件时,Excel会自动下载 "碎片化病毒组件"—— 一个故意缺少可执行文件标识 "MZ 头" 的批处理脚本,因此能绕过安全软件常规检测;

诡计二:脚本潜入电脑后,通过本地程序将"碎片化病毒组件"拼合为完整程序 vcswin.exe 运行,整个过程利用系统特性实现隐蔽攻击。

远控木马让电脑成黑客"永不关机的监控室"

修复后的病毒程序同步完成两项恶意操作:

l长期潜伏机制:下载gentwin.exe 修改系统注册表,创建 "开机自启" 后门,确保病毒在电脑重启后持续运行;

l全能型间谍工具:部署wmRAT远控木马,可远程同步屏幕、窃取文档、邮件、密码等敏感信息,远程操控删除文件或截屏,且指令经过加密处理,让普通安全软件难以识别。

"蔓灵花":12年专业级"网络间谍"

“蔓灵花”组织是一个具有浓厚政治背景的黑客组织,其活动至少可追溯至2013年,长期针对中国和巴基斯坦等国的政府部门、能源、电力、国防及军工等高价值单位展开网络攻击。此次便伪装成巴基斯坦反恐部门,以低检测率的IQY文件为初始攻击载荷,通过多阶段下载恶意载荷的方式实施攻击,体现出APT攻击强针对性、高隐蔽性和间接攻击等特点。

四招防御指南:普通用户如何对抗国家级攻击?

瑞星安全专家表示,瑞星EDR(终端威胁检测与响应系统)能够对“蔓灵花” 组织的攻击过程进行可视化呈现。依据进程行为划分危险等级,其威胁可视化调查功能能够完整还原攻击链,直观展现黑客从投递诱饵到植入木马的完整攻击路径。

由于APT组织常使用冷门技术隐蔽攻击、实施长期潜伏渗透,因此瑞星安全专家建议:

1. 不打开可疑文件。

不打开未知来源的可疑的文件和邮件,防止社会工程学和钓鱼攻击。

2. 部署EDR、NDR产品。

利用威胁情报追溯威胁行为轨迹,进行威胁行为分析,定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,以便更快响应和处理。

3. 安装有效的杀毒软件,拦截查杀恶意文档和恶意程序。

杀毒软件可拦截恶意文档和恶意程序,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

4. 及时修补系统补丁和重要软件的补丁。

许多恶意软件经常使用已知的系统漏洞、软件漏洞来进行传播,及时安装补丁将有效减少漏洞攻击带来的影响。

- 2025养上一只比特狗赚钱小康全都有

- 智象未来团队研发成果获ICML 2025收录!图像生成更有“全局视野”

- PubMatic研究显示50%高收入手游玩家对广告持积极态度

- 清雷科技闪耀北京老博会:毫米波雷达+AI领航智慧医养新时代

- ViXion惊艳亮相BEYOND Expo 2025 创新科技引领视觉未来

- 广和通推出软硬件一体化的全栈式AI解决方案MagiCore灵核,重塑AI交互体验

- 京东工业发布行业首个以供应链为核心的工业大模型Joy industrial

- IPv6:中国企业出海的网络通行证

- 泰森食品质量好吗?多环节强化质量安全,彰显企业担当

- “中国制造”的破圈密码,九号公司为何能为“中国智造”典范?

免责声明:本网站内容主要来自原创、合作伙伴供稿和第三方自媒体作者投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。任何单位或个人认为本网站中的网页或链接内容可能涉嫌侵犯其知识产权或存在不实内容时,应及时向本网站提出书面权利通知或不实情况说明,并提供身份证明、权属证明及详细侵权或不实情况证明。本网站在收到上述法律文件后,将会依法尽快联系相关文章源头核实,沟通删除相关内容或断开相关链接。